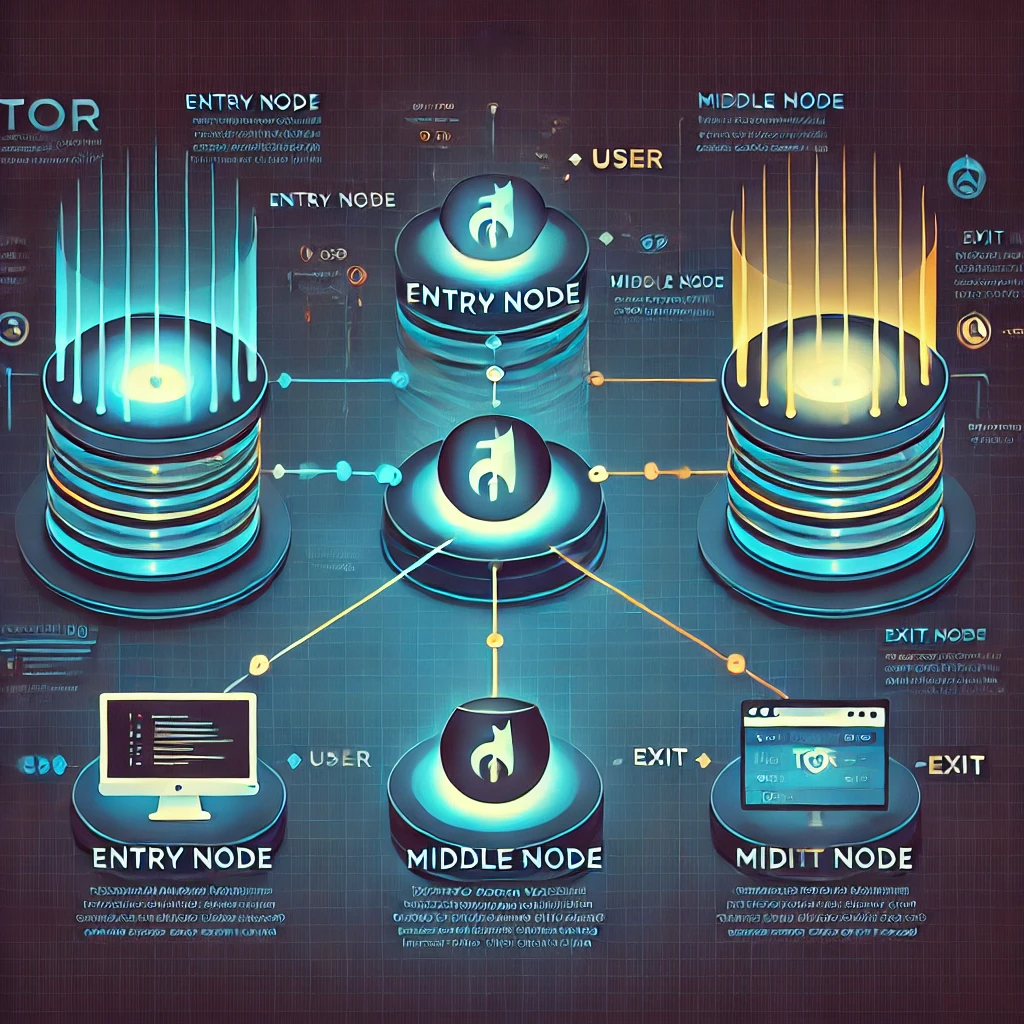

La rete Tor (The Onion Router) è progettata per garantire l’anonimato e proteggere la privacy online. Il suo funzionamento si basa sul concetto di “instradamento a cipolla” (onion routing), dove il tuo traffico Internet viene fatto passare attraverso una serie di nodi (relay) sparsi in tutto il mondo. In questo modo, è molto difficile risalire all’indirizzo IP originale dell’utente. Ecco come:

- Connessione attraverso nodi casuali

Quando apri il Tor Browser e digiti un sito web da visitare, il tuo dispositivo stabilisce un circuito attraverso diversi nodi Tor scelti casualmente. Ogni nodo conosce solo quello immediatamente precedente e successivo, non l’intera catena. - Crittografia a più livelli

Il traffico viene crittografato strato dopo strato (come gli strati di una cipolla). A ogni passaggio, uno strato di crittografia viene rimosso e il nodo che lo “sbuccia” sa solo dove inviare i dati successivamente, ma non la destinazione finale. - Exit node

Il nodo finale (detto “exit node”) è quello che effettivamente si connette al sito web richiesto. Dal punto di vista del server di destinazione, la richiesta proviene dall’IP del nodo di uscita, non dal tuo IP reale. - Rotazione dei circuiti

Per mantenere alto il livello di anonimato, Tor crea periodicamente nuovi circuiti (ogni 10 minuti circa). Questo rende ancora più difficile tracciare una singola sessione di navigazione. - Limitazioni e buone pratiche

- Velocità ridotta: A causa dei vari passaggi di crittografia, la connessione tramite Tor può essere più lenta rispetto a una navigazione tradizionale.

- Niente plugin: Evita di installare plugin come Flash o JavaScript se non necessari, poiché potrebbero svelare informazioni su di te.

- VPN opzionale: Alcuni utenti usano anche una VPN prima di connettersi a Tor per aggiungere un ulteriore livello di protezione.

In sintesi, Tor funziona come un sistema di routing a strati che rende estremamente difficile identificare l’origine e la destinazione della navigazione, proteggendo la privacy e l’anonimato dell’utente.